Ci sono anche le Botnet nell’ormai super fornito vocabolario del cyber crime. Negli ultimi dieci anni abbiamo assistito ad una vera impennata del cybercrimine, grazie ad organizzazioni sempre più solide, potenti finanziariamente e capaci di attaccare con strumenti sempre più sofisticati. Virus come Wannacry, NotPetya, Stuxnet, DarkHotel, piuttosto che Mirai, sono diventati delle vere e proprie star, infettando milioni di dispositivi informatici, causando danni milionari, guadagnandosi per la prima volta l’attenzione dei media generalisti, che hanno prospettato la loro esistenza a chi probabilmente fino ad allora pensava che gli hacker esistessero soltanto nei film.

Nel corso di questo articolo concentreremo la nostra attenzione sulle Botnet, le micidiali reti in cui i virus malware, nello specifico dei trojan, riescono a controllare milioni di dispositivi informatici per metterli al servizio dei criminali. Se a livello individuale un bot potrebbe non apparire particolarmente pericoloso, il fenomeno assume proporzioni rilevanti quando la Botnet riesce ad assumere il controllo di una enorme quantità di bot, la cui azione simultanea può avere effetti a dir poco devastanti, soprattutto perché condotta all’insaputa delle vittime.

Vediamo dunque cos’è una Botnet, come viene strutturata e quali conseguenze può generare una volta che ha raggiunto numeri apprezzabili in termini di diffusione, nel contesto della classica lotta tra il bene e il male, che vede da un lato le organizzazioni cybercriminali e dall’altro le forze di polizia e le aziende del settore cyber security.

Cos’è una Botnet

Il termine deriva dalla combinazione dei sostantivi robot e network, infatti una Botnet è una rete di robot, dispositivi informatici infettati da un virus, che li connette in remoto ad un server in grado di controllarli attraverso la rete internet, per compiere crimini di natura informatica.

Le Botnet hanno assunto una connotazione negativa, ma in realtà non sono nate come strumenti dotati di cattive intenzioni, bensì per mantenere e gestire i servizi web. Oggi invece appena si nomina una Botnet, l’immaginario fa immediatamente riferimento ad una rete di elaboratori infettati con scopi fraudolenti.

Le Botnet non coinvolgono soltanto i PC, ma sono in grado di infettare e manipolare qualsiasi dispositivo controllabile attraverso la rete internet, per cui: sistemi mobile, console, fotocamere ip, dispositivi smart home e gli smart device che siamo soliti assoggettare ai sistemi IoT.

Come viene creata una Botnet

I dispositivi informatici possono essere infettati in vari modi, sfruttando una vulnerabilità di sistema e/o un errore umano. Sistemi operativi e software poco aggiornati, così come incauti click su link e allegati malevoli sono infatti tra le cause di diffusione più rilevanti.

Una volta che un sistema viene infettato da un malware trojan, il virus lo rende di fatto uno zombie, connettendolo via internet con un server command & control attraverso cui viene controllato all’insaputa del legittimo proprietario, qualcosa sul sistema non agiscano dispositivi di sicurezza in grado di rilevare la minaccia ed eradicarla con successo.

La Botnet quindi agisce in maniera assolutamente discreta, perché deve mantenersi il più possibile nascosta dalle attenzioni degli utenti delle macchine infette, in modo da continuare ad utilizzare quei dispositivi quando si rende necessario portare a termine un attacco informatico. Questa è la ragione per cui è abbastanza complesso pensare di avere attivo in background un processo malevolo. Tale azione avviene in contemporanea su moltissimi device, dal momento che le Botnet più diffuse possono contare addirittura sull’azione di milioni di dispositivi infetti.

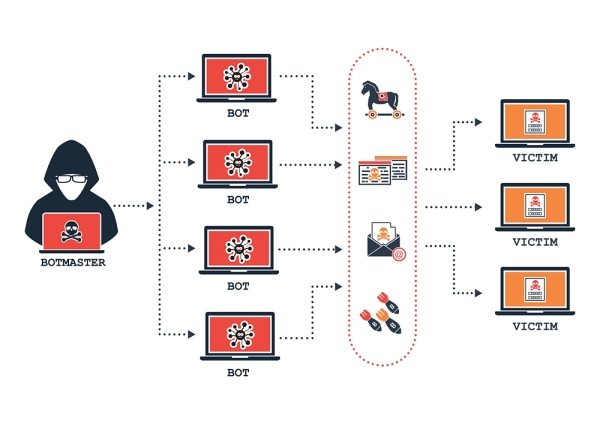

Gli elementi caratteristici che compongono una Botnet sono dunque essenzialmente tre:

- I bot: hanno il compito di diffondere l’infezione, per acquisire il controllo di un numero sempre maggiore di dispositivi con cui lanciare gli attacchi per cui la botnet viene costituita;

- I botmaster: sono gli hacker affiliati ai gruppi cybercriminali che si occupano di programmare e gestire ogni aspetto funzionale della botnet

- I server command & control: gestiti dai botmaster, hanno il compito di connettersi con i bot per poterli controllare e scambiare informazioni di varia natura.

Le botnet sono caratterizzate da un ciclo di vista composto da almeno quattro fasi fondamentali.

Le 4 fasi

1. PREPARAZIONE: tra le ragioni che spingono i gruppi cybercriminali ad investire sulle Botnet vi sono sostanzialmente ragioni di carattere economico, in quanto con la loro attività è possibile attivare molte frodi remunerative. Non sono da escludere, se pur in misura minore, altre finalità, quali l’attivismo e la volontà di acquisire reputazione negli ambienti del dark web. La preparazione di una Botnet consiste nelle fasi di programmazione utili a mettere in diffusione gli agenti virali chiamati ad infettare più dispositivi possibili, nel minor tempo possibile, e renderli dei bot al servizio di una Botnet.

2. INFEZIONE : per svolgere questa fase, vengono solitamente utilizzati dei malware, attraverso delle campagne in grado di raggiungere dispositivi ed utenti con e-mail, sms, file in P2P, link a siti web malevoli, da cui viene inesorabilmente scaricato il virus, che successivamente si connette con il server C&C e utilizza il device infetto come bot. L’infezione avviene esclusivamente sfruttando i canali presente sulla rete internet. Un dispositivo non connesso non potrà mai far parte di una Botnet.

3. ATTIVAZIONE: una volta connesso con un server C&C tramite un’applicazione in background, il bot riceve tutte le istruzioni del botmaster per portare a termine le operazioni che gli vengono richieste, che analizzeremo successivamente. Il botmaster tiene costantemente sotto controllo i dispositivi connessi alla Botnet, aggiornando l’applicazione che funge da controller in modo da garantirle una vita il più longeva possibile, al riparo dal rilevamento di antivirus o altri sistemi di sicurezza, che nel frattempo potrebbero essere stati aggiornati, diventando finalmente efficaci nei confronti della minaccia. I bot possono essere connessi a più server C&C, in modo da rendere la Botnet più efficiente possibile anche qualora alcuni server di controllo dovessero essere neutralizzati.

4. MORTE: la Botnet è caratterizzata da dei picchi di attività. Di base una Botnet è infatti inattiva e viene messa in funzione soltanto quando il botmaster decide di svolgere un attacco sfruttando le sue risorse. Questo comportamento, estremamente mutevole, le rende piuttosto complesse da neutralizzare. Di base dunque la botnet rimane sempre attiva, a variare sono i bot ad essa collegati. Questo spiega perché le dinamiche di infezione sono sempre estremamente rapide, in quanto mirano a massimizzare il numero di bot in funzione degli attacchi imminenti. Ben difficilmente durano più di qualche ora e si esauriscono del tutto nell’arco di una settimana. Una volta cessato l’intento, la Botnet viene per un certo periodo abbandonata, ma rimane persistente. Inutile infatti dire che l’inattività esprime una morte apparente, tant’è che spesso, oltre ai device, anche le Botnet vengono etichettate come zombie, nella particolare situazione che le vede prive di accessi da parte dei bot nell’arco di un’intera giornata.

Architettura delle Botnet

Come abbiamo visto, sui bot è attiva un’applicazione che li connette con i server C&C, attraverso cui i botmaster sono in grado di controllarli. La connessione tra bot e server C&C avviene sostanzialmente secondo modelli di architettura IT: centralizzata e decentralizzata:

- Botnet con architettura centralizzata: il bot si connette al server C&C in maniera diretta per scambiare informazioni e ricevere aggiornamenti. Si tratta di un modello molto semplice e rapido da implementare, grazie a quelle qualità che costituiscono al tempo stesso la sua oggettiva fragilità. Se il server viene identificato e disattivato, la Botnet sostanzialmente muore con esso. Gli attacchi condotti tramite Botnet sono solitamente molto veloci e mirano a massimizzare il proprio intento nel giro di poche ore, consci del fatto che prima o poi verranno neutralizzate. La comunicazione bot-server avviene sempre utilizzando la rete internet, mediante il protocollo http di un applicativo browser (metodo pull, connessione non continua) o mediante un canale di chat IRC (metodo push, connessione continua).

- Botnet con architettura decentralizzata: si tratta di un modello decisamente più articolato e complesso, che vede una rete con nodi in modalità P2P in cui oltre ai server C&C principali, i dispositivi infetti agiscono sia da bot che a loro volta da server. L’assenza di un unico server centrale rende molto più difficile smantellare una Botnet con queste caratteristiche e i botmaster possono lavorare per allargare la sua maglia nella rete in maniera pressoché illimitata, anche se si tratta di un’operazione molto complessa, all’esclusiva portata di team di hacker estremamente competenti.

Oltre ai due modelli di riferimento, esistono varie forme di ibridazione, che vengono architettate dagli hacker per cercare di diffondere più velocemente l’infezione ed eludere in maniera più efficace i sistemi di sicurezza, in maniera particolare i firewall.

Le tipologie di attacco

Le Botnet sono capaci di ramificazioni immense all’interno della rete, arrivando ad infettare e controllare anche milioni di dispositivi, utilizzati per compiere un vasto campionario di azioni fraudolente, che vanno dall’attacco diretto, al furto di dati, fino al “noleggio” della Botnet stessa a terzi come “crime as a service” sul dark web. Gli architetti delle Botnet sono spesso e volentieri dei veri geni del crimine. Vediamo pertanto quali sono le tipologie di attacco più diffuse che la loro diabolica mente è in grado di attivare sfruttando una Botnet.

Spam E-Mail

Le campagne di spam sono uno degli attacchi più diffusi per mezzo di una Botnet, con applicazioni che consentono ad un bot di mandare più comunicazioni al secondo. Tale ordine di grandezza rende perfettamente l’idea del fatto che in rete vi sia una quantità di spam letteralmente impressionante, che ogni utente che dispone almeno di una casella mail riceve quotidianamente. Per fortuna i mail provider hanno dei sistemi in grado di filtrare in maniera piuttosto efficace lo spam, escludendolo dalla posta in arrivo. La necessità di proteggere gli utenti dallo spam malevolo porta i provider a chiudere molto le maglie dei loro sistemi di sicurezza, ed è piuttosto frequente che vengano filtrate mail in realtà affidabili, per via di alcune presunte anomalie del codice, piuttosto che per un mittente non sufficientemente autorevole.

DDoS

Gli attacchi DDoS, ossia Denial of Service, puntano a sovraccaricare un sistema grazie ad un bombing di comunicazioni condotte attraverso una Botnet, che dispone di un numero di macchine tale da mettere in difficoltà la capacità di elaborazione di qualsiasi server, piuttosto che la banda a sua disposizione per gestire lo scambio di dati. Tale sovraccarico impedisce ad un sistema di lavorare, precludendo di fatto l’accesso ai servizi da parte dei suoi interlocutori legittimi. La natura delle comunicazioni inviate dai bot comprende l’invio di pacchetti UDP, piuttosto che richieste TCP o ICMP. Una celebre Botnet utilizzata per condurre attacchi DDoS è stata Mirai, tuttora diffusa attraverso una serie di varianti che ne hanno preso l’ingombrante eredità, tra cui possiamo citare Echbot.

Frode finanziaria

Alcune Botnet si concentrano nello specifico negli attacchi verso i sistemi finanziari, spesso sfruttando le vulnerabilità degli endpoint per rubare le credenziali di accesso o commettere altre forme di illeciti. In questo caso le Botnet agiscono molto spesso da loader per i malware specializzati in questo genere di operazioni. Un caso molto celebre è costituito dalla Botnet di Emotet, a cui riserveremo uno spazio specifico. Un financial malware di grande successo è stato Trickbot, disponibile anche “as a service”. La sua Botnet è stata di recente smantellata da un pool di aziende leader nel settore informatico, ma la sua “morte” potrebbe essere soltanto apparente e dare luogo ad una serie di sottovarianti.

Furto di informazioni

Il server C&C può ordinare all’applicazione malware installata sul bot di scambiare dei dati presenti su tale sistema, o all’interno della rete in cui tale macchina è connessa. La natura silente del bot consente di fatto di intercettare un flusso continuo di dati, che può naturalmente contenere dati sensibili, come le credenziali di accesso a servizi protetti, piuttosto che dati contenente dei veri e propri segreti industriali, che i malintenzionati possono acquisire per chiedere un riscatto, piuttosto che cercare di venderli ad un’azienda concorrente, sfruttando le oscure trame del dark web.

Frode pubblicitaria

I bot possono essere utilizzati per effettuare degli accessi automatizzati verso determinati siti, banner o altre risorse ads da cui ottenere in maniera fraudolenta una ricompensa in denaro. Sono infatti molti i servizi su internet che pagano per questo genere di attività. Si tratta di piccole somme per ogni click, ma una Botnet di rilievo è in grado di effettuare milioni di click in questo modo, rendendo molto interessante la procedura dal punto di vista economico. I bot utilizzati in questo modo prendono il nome di click bot, utilizzati per commettere quelle che vengono definite ad fraud.

Hosting illegale

Tale pratica affligge molto spesso i server delle pubbliche amministrazioni, vulnerabili a causa di applicazioni web non aggiornate. È il caso di alcune istituzioni museali, i cui server sono stati violati e connessi ad una Botnet ai fini di diventare dei repository per far scaricare i materiali malevoli agli utenti vittime di malware. Trattandosi di server con scarsa manutenzione e con volumi di traffico molto bassi, è possibile che passino anche diversi giorni prima che qualcuno dia l’allarme o che le forze dell’ordine riescano a risalire alla loro origine. Una recente ricerca ha evidenziato come oltre il 90% dei siti delle pubbliche amministrazioni non dispone delle più elementari disposizioni di sicurezza, come il protocollo https. Per tale motivo, molti siti web della PA costituiscono un’autentica misura d’oro per i botmaster.

Malware as a service

Come abbiamo accennato nel caso delle Botnet per le frodi finanziarie, le Botnet vengono spesso e volentieri utilizzate per diffondere i malware, il che consente di implementare dei veri e propri business, definiti Malware as a Service (MaaS) che prevedono il noleggio a terzi di un kit che consente di attivare e gestire un malware fatto e finito, con conoscenze a dir poco basilari. I cybercriminali fai-da-te acquistano un kit malware sul dark web e possono cercare di monetizzare in tempo zero grazie al furto di informazioni e tutte le pratiche malevole che abbiamo fin qui descritto. Si tratta infatti di un metodo che consente di diffondere facilmente i ransomware, virus capaci di criptare dati e sistemi, rendendoli inaccessibili al legittimo proprietario, cui viene avanzata una richiesta di riscatto per poter ottenere una chiave di sblocco.

Come proteggersi da una Botnet

Contrariamente a quanto sarebbe lecito attendersi, data la frequenza con cui gli attacchi condotti tramite una Botnet vanno a segno anche in aziende di primissimo ordine, proteggersi dalle loro malefatte è spesso più semplice di quel che potrebbe sembrare. La chiave è nella prudenza e nell’attenzione generale di chi utilizza i dispositivi informati connessi a internet. Tra i principali accorgimenti che è possibile intraprendere per evitare di essere risucchiati all’interno di una Botnet, possiamo identificare:

1) UTILIZZO DI UN ANTIVIRUS: si tratta del provvedimento più elementare ma di per sé anche del più diretto e di per sé efficace, in quanto può rilevare prontamente i trojan e i malware in grado di violare il sistema operativo del dispositivo informatico e comunicare con il server C&C in background. Diversi antivirus, di base freemium, offrono tali funzioni nelle versioni commerciali, tra le funzioni premium non comprese nella versione di base.

2) AGGIORNAMENTI DI SICUREZZA DEL SISTEMA OPERATIVO: è buona norma aggiornare i sistemi operativi e i software che possono essere interessati dai malware, in quanto gli sviluppatori sono soliti rilasciare patch di sicurezza non appena si diffonde la notizia di una vulnerabilità sfruttata dagli hacker. È importante prestare attenzione agli attacchi zero day delle nuove release dei software. Per quando concerne i dispositivi IoT, soprattutto quelli che non offrono particolari opzioni in merito sull’interfaccia di controllo, è generalmente possibile aggiornare il software di sistema scaricando una versione aggiornata del firmware.

3) ATTENZIONE AL MITTENTE E AL CONTENUTO DELLE E-MAIL: le mail spam, con i loro link ed allegati sospetti, sono tra le cause più frequenti delle infezioni virali in grado di intrappolarci in una Botnet. È dunque buona prassi abilitare le opzioni di sicurezza dei servizi mail SaaS, piuttosto che i controlli previsti sui client mail in locale, in grado di bloccare il codice e gli allegati sospetti. In generale, prima di selezionare link e allegati sarebbe opportuno verificare l’autenticità del mittente attraverso le proprietà della mail stessa.

4) ATTENZIONE AI LINK CONTENUTI NELLE PAGINE WEB: in maniera simile alle mail, anche le pagine web possono scaricare sul nostro sistema del software malevolo in grado di connetterci ad una Botnet. Ciò avviene quasi sempre cliccando su link fraudolenti contenuti all’interno di siti che in molti casi all’apparenza parrebbero addirittura insospettabili.

5) ATTENZIONE AI SERVIZI DI FILE SHARING: molti file condivisi sulle reti peer-to-peer e scaricabili con client torrent, emule o applicazioni analoghe, al di là della legittimità, spesso diffondono versioni virate degli applicativi, o codice malevolo nei crack o keygen utili ad abilitare in maniera illegale un software: il modo più semplice per beccarsi un bel trojan.

6) UTILIZZO DI UN VULNERABILITY SCANNER: se i precedenti consigli sono da ritenersi validi in senso generale, ed è auspicabile vengano utilizzati da tutti ogni volta che si accede in qualche modo ad internet, gli ultimi suggerimenti sono propriamente relativi ai sistemi di sicurezza aziendali. L’impiego di di software in grado di rilevare automaticamente le vulnerabilità di un sistema informatico (vulnerability scanner), sono fondamentali per riscontrare quelle anomalie che potrebbero essere sintomatiche della presenza di un malware in grado di connettere i dispositivi violati ad una Botnet. Le scansioni devono essere pianificate con regolarità, anche dopo aver rimosso le eventuali infezioni, in modo da essere certi che l’hacker non sia riuscito a re-impossessarsi dei sistemi sfruttando delle vulnerabilità secondarie, spesso attivate dal virus rimosso.

7) UTILIZZO DI UN HONEYPOT: si tratta di un sistema esca, del tutto analogo alla rete vera e propria, che serve per attirare l’azione di un attacco hacker dirottandolo dal suo vero obiettivo, Durante il tempo in cui l’hacker rimane intrappolato nell’honeypot è possibile studiare la sua condotta malevola per adoperare le opportune contromisure sui sistemi efficaci.

8) UTILIZZO DI UN SISTEMA DI ANALISI COMPORTAMENTALE: se difendere il perimetro di sicurezza dagli attacchi esterni si presume sia quantomeno una best practice per qualsiasi team di sicurezza aziendale, occuparsi della volubilità delle minacce interne è affare ben più complesso da gestire. Fortunatamente esistono dei software, come gli UEBA (User and Entity Behaviour Analytics) che consentono di monitorare il comportamento di utenti e dispositivi autenticati all’interno di una rete, per rilevarne eventuali anomalie, che potrebbero essere indice di un’azione malevole causata da un agente virale. Tali sistemi andrebbero sempre integrati con i sistemi IDS (Intrusion Detection System) hardware/software, per garantire un livello di protezione capillare, soprattutto l’interno della rete aziendale, dove la minima distrazione da parte di un dipendente può rivelarsi fatale.

Come smantellare una Botnet: il caso di Emotet

Se proteggersi da una botnet equivale, come abbiamo visto, ad una serie di buone prassi da implementare a livello personale, piuttosto che in azienda, ben differente è lo sforzo necessario per smantellare una Botnet attiva nella rete. Tale impresa va ben oltre le capacità di un singolo individuo, e richiede ingenti risorse, coordinate da un’azione di livello internazionale. Per citare un esempio di neutralizzazione su larga scala, possiamo citare il recente caso che ha interessato una delle Botnet finanziarie più celebri di sempre: Emotet.

Comparso per la prima volta nel 2014, con le sembianze di un trojan, Emotet si è successivamente “evoluto” come malware, al punto da strutturare una Botnet di dimensioni planetaria, utilizzata per condurre frodi in ambito finanziario. Nelle sue ultime evoluzioni, Emotet è diventato un Access as a Service, sfruttato per caricare altri malware, quasi tutti noti nell’ambito delle frodi finanziarie.

A differenza di TrickBot, malware molto diffuso, la cui Botnet è stata neutralizzata da un pool di aziende leader nei sistemi di cyber sicurezza, nei confronti di Emotet è stato implementato pool internazionale di forze dell’ordine appartenenti a molte nazioni in cui era certamente attiva la Botnet. Ha preso così il via l’operazione Ladybird.

Dopo un errore che ha condotto all’arresto due hacker ucraini, la polizia è entrata in possesso di alcuni server utilizzati per controllare la Botnet, utilizzandola di fatto come honeypot per attirare sia gli altri criminali che le vittime della sua azione. Le vittime sono state reindirizzate verso procedure di disinfezione automatica (mediante una versione modificata del malware), mentre i server degli hacker sono stati progressivamente violati, acquisiti e successivamente disattivati.

L’azione, coordinata da Europol, ha richiesto diversi mesi, ma ha di fatto smantellato una delle botnet più diffuse di sempre. Secondo i dati raccolti da ENISA (Agenzia dell’Unione europea per la cyber sicurezza), Emotet è stato attivo in ben 193 paesi, inviando oltre 11 milioni di mail, con un totale di quasi 5.000 URL di distribuzione. Una rete enorme, che pare possa aver coinvolto oltre 8 milioni di dispositivi nell’arco di un’attività durata diversi anni, che non è detto che sia stata del tutto eradicata, dal momento che i criminali potrebbero riattivare la Botnet sotto altre spoglie, sfruttando una sua variante, andando a colpire proprio quelle vulnerabilità che non sono nel frattempo state risolte.

Al di là di cosa ci riserverò il futuro, sarebbe inutile cantare vittorie. Le Botnet rappresenteranno una costante anche nei prossimi anni. Il successo ottenuto contro Emotet rappresenta per molti versi di un episodio senza precedenti, che ha dimostrato come la comunione di intenti e lo spirito di collaborazione tra varie nazioni possa contrastare l’azione dei cybercriminali, anche nel contesto a loro più congeniale, laddove si trincerano dietro le sembianze delle vittime ignare. La direzione da intraprendere è infatti appare pertanto di natura assolutamente collegiale.