Tra le minacce dei siti web c’è anche il defacing, che può ledere l’immagine e la credibilità di un sito, provocando problemi anche molto seri. Ecco cos’è e come proteggersi

Il defacing di un sito web è paragonabile a un graffito sul muro di casa. Si tratta di una pratica illegale, un reato da codice penale in Italia, perseguito in tutto il mondo. È un problema diffuso: solo nel 2020 si sono verificati almeno 50mila attacchi mensili di defacement di siti web. Il fenomeno non è nuovo: Trendmicro ha analizzato qualcosa come 13 milioni di report di web defacement contro siti web in una casistica ampia 18 anni.

Quanto possa essere dannoso questo fenomeno lo si può comprendere, per esempio, sapendo cos’è accaduto in Georgia nel 2019. Il Paese euro-asiatico ha sperimentato un attacco informatico in cui 15.000 siti web sono stati prima oggetto di defacing e poi messi offline. Tra i website colpiti c’erano siti governativi, banche, la stampa locale e le grandi emittenti televisive. Un provider di web hosting georgiano chiamato Pro-Service si è assunto la responsabilità del fatto, rilasciando una dichiarazione che un hacker ha violato i loro sistemi interni e compromesso i siti web.

Tra i vari episodi, va ricordato anche quello a firma di un italiano reo di aver violato il sito della NASA, utilizzando appunto la tecnica del defacement.

Questo genere di aggressione crea interruzione temporanea del servizio e costi per le vittime. Ci si può difendere? In questo articolo forniremo una risposta, oltre a comprendere meglio caratteristiche, gravità del problema e quali sono i siti più a rischio.

Cos’è il defacing

Defacing è un termine inglese che significa “sfregiare, deturpare, rovinare”. In ambito informatico definisce la pratica di sovvertire un sito web, cambiando illecitamente la home page di un sito web, ma anche le pagine interne. Abitualmente, la tattica degli hacktivisti (così vengono chiamati i responsabili degli attacchi) comporta la sostituzione la pagina originale con la loro versione: così si parla di web defacement.

Si tratta, come detto, di una pratica illegale a livello mondiale. In Italia è perseguibile sotto forma di tre tipi di reato previsti nel codice penale e riguardanti i delitti contro la persona, la vita e l’incolumità individuale. Si va dal reato di diffamazione (Art. 595) a quello di accesso abusivo ad un sistema telematico o informatico (Art. 615 Ter), al danneggiamento di sistemi informatici e telematici (Art 635 bis).

L’hacktivismo è principalmente legato al web defacement, ma un aggressore può anche essere coinvolto nel reindirizzamento del traffico (da un sito legittimo a un sito di proprietà dell’aggressore), oppure essere causa di un denial of service o della diffusione di malware.

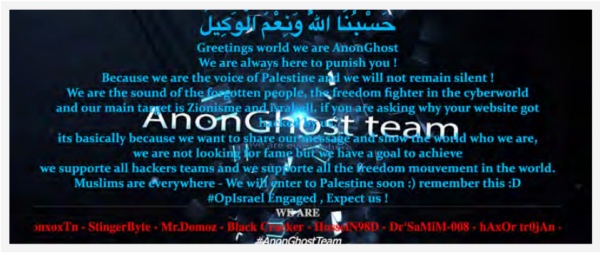

Quali sono i motivi che spingono al Defacing di un sito? Queste cyber-aggressioni possono essere scatenate da convinzioni politiche o religiose dei defacker, ovvero i responsabili delle incursioni. Secondo ENISA, l’attacco a scopo di guadagno non è il motivo principale dietro i gesti degli hacktivisti. Lo conferma l’analisi di Trendmicro: gli aggressori sono tipicamente desiderosi di esprimere un fervente patriottismo per cause specifiche. “Mentre queste attività di web defacement sembrano relativamente benigne, è plausibile che i defacers passino ad altre attività di hacking e comportamenti criminali”, segnalano gli analisti.

Breve storia e caratteristiche del defacing

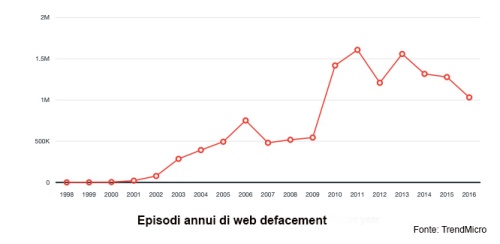

Quando è nato il fenomeno del defacing? Secondo uno studio condotto da due ricercatori dell’università olandese The Hague University of Applied Sciences, un primo esempio risale al 1996, anno dell’attacco contro il web server del Dipartimento di Giustizia degli Stati Uniti. Nel primo defacement conosciuto lanciato da hacktivisti, le proteste erano dirette contro il Communications Decency Act. In quell’occasione sulla homepage del Dipartimento sono comparse le parole ‘Department of Injustice’, accompagnate da immagini pornografiche.

Dal quel primo episodio a oggi ne sono registrati milioni, alcuni dei quali hanno arrecato danni potenzialmente gravi. Nel 2012, gli utenti di Google Romania anziché poter accedere al sito sono stati condotti a una schermata di defacement pubblicata da un hacker. In quel caso il defacement è rimasto in atto per almeno un’ora. Nel 2018, la BBC ha riferito che un sito web che ospitava i dati delle indagini sui pazienti, gestito dal Servizio Sanitario Nazionale del Regno Unito è stato “sfigurato” da hacker. Il messaggio con cui si sono presentati è stato rimosso in poche ore, ma il sito è stato vittima di attacchi per cinque giorni. Il fatto ha sollevato preoccupazioni circa la sicurezza dei dati medici controllati dal NHS.

I responsabili delle aggressioni amano appoggiarsi spesso ai social network. Come segnala ancora TrendMicro, i “cyber-deturpatori” lasciano volontariamente informazioni di contatto al momento della compromissione, sulla base delle caratteristiche estratte automaticamente durante l’analisi delle pagine oggetto dell’aggressione. Sembra essere pratica comune per gli aggressori pubblicizzare le loro convinzioni e rinviare i loro “spettatori” a siti di social network o fornire email di contatto del gruppo. Nel complesso, e-mail (nel 25% dei casi) e Twitter (8%) sono le forme principali di pubblicità. Un altro aspetto interessante degli attacchi propagandistici ai siti web è l’aggiunta di canzoni in streaming suonate in sottofondo alla pagina o anche aspetti visivi.

Gli aggressori di solito si muovono in modo indipendente, ma si è notato anche il caso di gruppi di defacer formati da un’affiliazione informale tra hacker.

Quali siti sono a rischio

Quali sono i siti web maggiormente bersaglio di questi attacchi di defacing? I siti istituzionali o di pubblico servizio sono potenzialmente i più “interessanti” per i delinquenti: abbiamo detto della NASA, ma in Italia tra i siti violati dal “Masters Italian Hackers Team” c’è stato anche quello della Rai, della polizia penitenziaria e di alcune province della Toscana. Ma anche i siti aziendali possono essere oggetto di defacing. In questo caso, i danni causati possono essere pesanti, per lo più a livello di immagine. Per i siti web di e-commerce il danno non è solo di immagine, ma anche economico per due motivi: l’interruzione temporale più o meno lunga, con conseguenti mancati introiti, e il pericolo di essere considerati dai clienti come vulnerabili e causa di rischi anche per i propri dati personali o per i propri strumenti di pagamento.

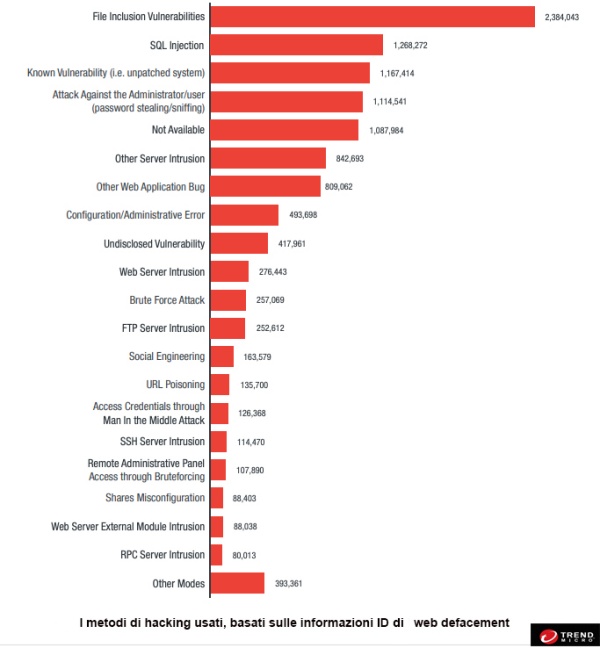

(fonte: report Trend Micro)

Anche in Italia il fenomeno è in crescita. Come evidenziano i dati del primo report 2021 dell’Osservatorio Cybersecurity di Exprivia sulle minacce informatiche in Italia, nel primo trimestre di quest’anno si è registrato un aumento di attacchi informatici del 47% rispetto al trimestre precedente, e si sono moltiplicati per sette rispetto al periodo gennaio-marzo del 2020. A proposito del defacing, registra una forte crescita: +40% in confronto al trimestre ottobre-dicembre dell’anno scorso.

Come difendersi da defacing

Dopo aver illustrato il defacing e le sue forme e pericoli, è il momento di illustrare come cercare di proteggersi da questa minaccia. In questo senso, può essere utile l’impiego di un sistema di monitoraggio delle piattaforme di rete, in grado di avvisare tempestivamente il gestore del sistema nel momento in cui si sta manifestando un eventuale cambiamento dei contenuti di un server.

È necessario dotarsi di strumenti in grado di rilevare l’accesso nel sito web. I cyber criminali, per accedere, spesso si concentrano sui moduli di contatto, inseriscono spam nelle caselle dei commenti o link indesiderati nel codice sorgente o nel database. Più punti di ingresso ha il sito web, più facile sarà per gli aggressori ottenere l’accesso.

I siti web più interessanti per gli aggressori sono quelli particolarmente vulnerabili o quelli capaci di attirare una certa attenzione nel caso di violazione. Particolarmente esposti possono essere quelli contenenti una serie di plug-in e funzionalità aggiunte. Siti WordPress con sei o più plug-in hanno il doppio delle probabilità di essere aggrediti rispetto a quelli senza plug-in. Fondamentalmente, i componenti aggiuntivi espandono la superficie di un sito, dando agli hacker più punti potenziali di ingresso.

Altra attenzione da porre è sui componenti aggiuntivi inutilizzati, probabilmente obsoleti e meno sicuri nel tempo. Il software non aggiornato è un fattore importante nei cyber-attacchi a causa del codice vulnerabile. Per questo è bene aggiornare plug-in e tutti gli elementi che possono essere suscettibili di accessi indesiderati.

Ogni sito web ha uno o più persone che possono accedervi. Più ve ne sono più sono alte le probabilità che un cyber-criminale possa ottenere un accesso non autorizzato alla pagina di login. Quindi, meglio limitare i livelli di accesso.

È bene controllare manualmente la presenza di malware sul proprio sito, avendo anche accesso al file manager fornito dall’host di dominio o al protocollo di trasferimento file: entrambi possono essere usati per controllare il sito per il malware.