L’endpoint security è un concetto che abbraccia molteplici misure e accorgimenti, rientrando nel più ampio campo della cyber security. Vediamo quali.

L’endpoint security è una branca della sicurezza informatica che concerne la protezione dei vari endpoint in una rete: dispositivi mobili, laptop e PC desktop, anche se come endpoint spesso ci si riferisce anche a server e altri asset hardware aziendali.

Come riscontrato di recente, ad oggi la stragrande maggioranza delle minacce informatiche deriva da una scarsa sicurezza dei device usati in azienda, sia quelli fissi come i pc che quelli mobile come gli smartphone e i tablet. Eppure, solo un quarto degli investimenti in ambito IT è utilizzato per proteggere gli endpoint di comunicazione, termine con cui si intende qualsiasi dispositivo in grado di connettersi a Internet.

Secondo il centro di ricerca americano Ponemon Institute, il 76% delle imprese si affida solamente agli antivirus per la protezione degli endpoint, ignorando altre soluzioni. Le domande da porsi riguardo la endpoint security da attuare sono le seguenti:

- Le misure adottate finora funzionano?

- E il sistema di controllo?

- Come ne misuriamo l’efficacia?

- Ci confrontiamo con esperti?

- Cosa possiamo fare per implementare la nostra endpoint security?

Per rispondere a tali quesiti è importante approfondire l’argomento e capire che siamo davanti a un qualcosa che è molto più di una tecnologia o di una suite di programmi. Vediamo perché.

Cos’è l’endpoint security

L’endpoint security è un concetto che abbraccia molteplici misure e accorgimenti, rientrando nel più ampio campo della cyber security. In particolare, tale branca si occupa di difendere processi, dati sensibili, archivi di storage e dispositivi connessi alla propria rete e al web. Solo una volta che si è pensato agli endpoint, come si accennava prima, si può procedere a blindare l’intero sistema aziendale.

In tempi di smart working e di remote working, avere una consapevolezza di ciò appare decisivo per non avere brutte sorprese, poiché, se si svolge la propria professione da casa o da spazi di coworking, non sempre ci sono le stesse garanzie offerte dal datore di lavoro. Motivo per cui bisogna stare attenti con user, password e altri dettagli che riguardano l’organizzazione della propria impresa.

Altre locuzioni con cui è conosciuta l’endpoint security sono sicurezza e protezione terminale, idee che si riferiscono all’intero apparato di misure tecniche e logistiche per evitare nodi scoperti. L’endpoint security serve a coordinare l’insieme degli strumenti utili a un business IT, e non solo, per pianificare e portare avanti le proprie attività. Per le grandi società, in modo particolare, cambia la tipologia di dati da tenere d’occhio dal momento che riguardano clienti, dipendenti e la struttura stessa della società. Ecco perché serve un’assoluta padronanza di tutto ciò che ha accesso alla rete interna e, per farlo, può essere utile, attraverso questa guida, delineare e definire cos’è un endpoin. Impareremo anche perché è nevralgico per la sopravvivenza dell’archivio digitale di un’azienda e per la tenuta dell’intero business.

Cosa viene considerato come endpoint

Oltre a computer, smartphone e tablet, elencati in precedenza, sono inclusi nella grande famiglia degli endpoint le stampanti, le fotocopiatrici, gli scanner, le telecamere di sorveglianza e altre periferiche e componenti connesse tramite Bluetooth. Lo diventano perfino hard disk e chiavette USB nel momento in cui si immettono in rete e la situazione può, a questo punto, diventare davvero critica perché parliamo degli oggetti tecnologici più usati per i backup, i salvataggi di tutte le cartelle utili su un altro luogo fisico. Si tratta dell’ancora di salvezza dei manager e degli imprenditori quando si pensa di aver perso tutto.

Per far accendere i riflettori su questo argomento, è necessaria una formazione ad hoc per chi si trova in ufficio e per tecnici e dipendenti che magari sul luogo di lavoro utilizzano solamente solo smartphone. Un hacker può arrivare da qualunque punto e approfittare di piccoli dettagli trascurati, per cui una cyber security, per quanto potente e articolata, non può prescindere dalla difesa di ogni singolo dispositivo. Altrimenti sarebbe come costruire un cancello invalicabile, ma lasciando aperta la porta sul retro.

In che modo? Le strategie di intrusione possono essere varie e prevedere gli itinerari più insoliti che partono da eventi sospetti, quali ad esempio la ricezione di una e-mail contenente un malware. Rientrano negli endpoint, a tal proposito, anche i server, su cui gravitano appunto messaggi di posta elettronica, codici e informazioni sensibili, che richiedono un impegno appositamente dedicato.

Come proteggersi e mettere in sicurezza gli endpoint

Il numero delle apparecchiature elencate è in crescita all’interno delle realtà imprenditoriali, per cui l’endpoint security diventa un must a cui non si può più rinunciare. La base da cui partire è la centralizzazione dei processi e una comune politica di applicazione delle misure di sicurezza. A questo si affiancano i sistemi di crittografia, per oscurare tutto quello che non si vuole perdere, e l’organizzazione del lavoro di controllo costante delle applicazioni in uso.

Abbiamo chiarito l’importanza della formazione tecnica e specifica su questi temi che comporta linee guida ben precise e un’operazione di sensibilizzazione sulle possibili minacce. Per proteggere al meglio gli endpoint si può agire prima che si presentino i problemi, attraverso la DLP, la Data Loss Prevention o prevenzione della perdita dei dati che evita fughe involontarie di notizie e accessi non autorizzati. A proposito di endpoint security non si possono trascurare i filti URL, usati per decidere quali siti è possibile consultare all’interno di una determinata area e che, parallelamente, bloccano quelli sospetti.

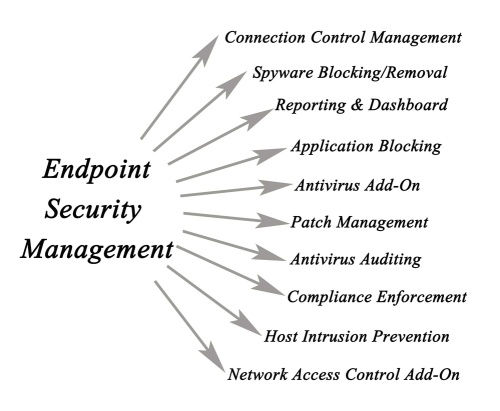

In generale, le procedure sono studiate in base al cliente che le richiede e ne rispettano le esigenze specifiche; spesso ci si affida a tecniche di intelligenze artificiale, in grado di identificare gli attacchi in maniera autonoma attraverso il machine learning o apprendimento automatico, il linguaggio con cui le macchine conoscono i contesti circostanti. L’architettura più gettonata di endpoint security prevede un server o un cloud centrale che coordina una serie di agenti con diverse funzionalità che vanno oltre quelle standard degli antivirus. Un esempio è la pratica di whitelisting che indica quali servizi si possono eseguire con tranquillità senza mettere a repentaglio l’azienda.

I vari software possono essere disponibili in modalità SaaS (Software As A Service) cioè effettuando il pagamento in base al consumo appoggiandosi a terzi, oppure si installano su ogni singolo device presente nel perimetro stabilito. Se le postazioni di lavoro si moltiplicano, cresce di conseguenza il numero di soluzioni per arginare campo di azione molto ampio in cui potrebbero annidarsi sempre più ostacoli di varia natura. Un ultimo esempio in materia sono i meccanismi di Endpoint Detection and Response che si contraddistinguono per uno scandagliamento completo di file e programmi alla ricerca di imperfezioni, in modo da spegnere sul nascere eventuali pericoli.