L’Intrusion Detection System (IDS) è tra gli strumenti di sicurezza che consentono di monitorare senza interruzioni i perimetri cyber dell’azienda.

La sua funzione è quella di rilevare tempestivamente accessi non autorizzati ai computer o alle reti locali, identificando le minacce informatiche – provocate da haker esperti, da strumenti automatici oppure da utenti inesperti che utilizzano programmi semiautomatici – prima che possano arrecare danno ai sistemi. Ricordiamo che questi ultimi, insieme alle reti, sono continuamente esposti agli attacchi cyber. E firewall e antivirus non sono sufficienti, perché non in grado, da soli, di difendere le porte di ingresso.

Oltre ad ergere barriere antintrusione, fare prevenzione significa anche riconoscere l’attacco informatico nel momento stesso in cui si palesa. E il fatto di poter isolare il traffico della rete ritenuto sospetto, rappresenta un tassello fondamentale della strategia di sicurezza di ogni organizzazione. Ma incontriamo da vicino gli IDS, per cercare di coglierne la natura e il funzionamento.

Cos’è un Intrusion Detection System

Ogni Intrusion Detection System è programmato per analizzare il traffico – sulle reti e attraverso i sistemi – con l’obiettivo preciso di rilevare elementi anomali e attività considerate sospette, responsabili di attacchi cyber quali, ad esempio, il phishing, il ransomware oppure problemi di traffico ai danni di un determinato software utilizzato in azienda, sintomo – questo – di minaccia silenziosa e insidiosa, in quanto capace di soggiornare a lungo all’interno del sistema violato.

Tra le tecniche di rilevazione, si distinguono le “misuse detection” e le “anomaly detection”. Le prime identificano le intrusioni ricercando modelli nel traffico di rete o nei dati generati dalle applicazioni, quindi codificando e confrontando una serie di caratteristiche dei vari tipi di scenari di intrusione conosciuti, tra cui, ad esempio, i cambi di proprietà di un file.

La tecnica dell’anomaly detection, invece, analizza il funzionamento del sistema alla ricerca di anomalie, basandosi su modelli dell’utilizzo normale del sistema, ricavati da misure statistiche sulle caratteristiche dello stesso. Le anomalie vengono poi analizzate e il sistema cerca di definire se sono realmente pericolose.

I sistemi IDS che poggiano su tale tecnica lavorano sulla base di regole che definiscono lo stato “normale” del sistema e che riguardano caratteristiche come il carico di rete, il tipo di protocolli di rete utilizzati, i servizi attivi, il tipo di pacchetti e altro ancora.

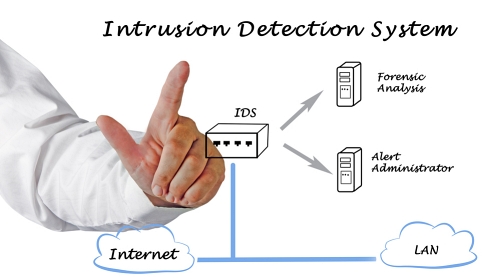

Compito dell’Intrusion Detection System, una volta rilevati abusi e anomalie, è allertare chi, all’interno dell’azienda, si occupa della sicurezza IT, fornendo indicazioni sulla tipologia di attacco, sull’indirizzo di origine dell’intrusione e sull’indirizzo di destinazione.

Un avviso informa che è stato individuato un traffico degno di nota, ma questo non viene bloccato o fermato in alcun modo dall’IDS. Il rilevamento delle intrusioni, infatti, è una tecnologia passiva, vale a dire che rileva e riconosce il problema, ma non interrompe il flusso del traffico di rete.

I vantaggi e gli svantaggi di un IDS

È importante sottolineare un punto: gli ISD non sostituiscono i firewall. Semmai, insieme a questi, integrandoli, rappresentano una soluzione di sicurezza più completa, una combinazione che permetterà di ottenere una protezione adeguata.

Mentre i firewall lavorano sugli strati più bassi della comunicazione di rete, filtrando le trasmissioni considerate pericolose o indesiderate in base a una serie di criteri specifici, gli Intrusion Detection System invece, vengono posizionati “a valle” del firewall e analizzano i pacchetti di dati e i comportamenti da loro generati.

Tra i loro vantaggi, il fatto di riuscire a individuare anche quegli attacchi che i firewall non sono in grado di rilevare, arrivando a controllare in maniera mirata i singoli programmi in esecuzione.

E se la funzione del firewall è paragonabile a quella di una porta di sicurezza, di una porta blindata che sbarra il passaggio, I’IDS rappresenta il dispositivo di allarme che si attiva nel momento in cui qualcuno riesce a oltrepassare tale sbarramento.

Tuttavia, esistono alcune criticità. La prima ha a che vedere con il numero – talora elevato – di avvisi relativi ai falsi allarmi generati dagli IDS che, in alcuni casi, porta le aziende a non implementarli per timore di bloccare transazioni commerciali legittime.

Per fare fronte a questa problematica, gli avvisi devono poter essere inviati a una piattaforma di analisi, deputata a distinguere tra falsi positivi e minacce, tra attacchi reali e traffico consentito.

Sempre in tema di avvisi, l’Intrusion Detection System, inoltre, richiede un certo sforzo – in termini di risorse umane da impiegare – per riuscire a gestire la mole di avvisi ricevuti e i dispositivi dai quali provengono.

Si pone, dunque, anche un problema di gestione. Al quale si aggiunge la questione relativa alla manutenzione degli IDS. Le aziende di piccole e medie dimensioni – notano gli esperti di cybersecurity – potrebbero sostenere tali sforzi, ma solo adottando gli Intrusion Detection System come parte di un più ampio sistema di soluzione di sicurezza, in modo che non gestiscano l’IDS come parte a sé, come funzione autonoma.

Come funzionano gli IDS

A costituire il sistema di rilevazione intrusione sono uno o più sensori, posizionati in punti definiti della rete, che ricevono le informazioni dalla rete o dai computer; un server che analizza i dati prelevati dai sensori e provvede a individuare eventuali falle; una console per monitorare lo stato della rete e dei computer e, infine, un database sul quale si appoggia il server e dove sono memorizzate una serie di regole atte a identificare anomalie e violazioni della sicurezza.

L’IDS comunica con l’amministratore di sistema mediante la console che monitora lo stato della rete e dei computer e, nel momento in cui viene rilevato un attacco o viene registrato un comportamento sospetto, invia una notifica.

In quanto sistema di “rilevazione”, l’IDS non interviene in modo attivo, non corregge. Stabilire le contromisure più idonee a bloccare l’attacco, spettano al reparto IT dell’azienda.

Vi sono, però, situazioni in cui, dopo avere rilevato la presenza di una possibile minaccia, e sempre dopo avere allertato l’amministratore di sistema, l’Intrusion Detection System attiva le opportune azioni di protezione, evitando così che trascorra troppo tempo tra il rilevamento dell’’intrusione e l’azioni di contrasto.

In questi casi, non si parla più di IDS, bensì di IPS, ovvero di Intrusion Prevention System: i due sistemi sono sostanzialmente simili, poiché utilizzano gli stessi metodi di analisi e si avvalgono degli stessi sensori – basati su host e su rete – per registrare e classificare i dati del sistema e i pacchetti di rete.

L‘Intrusion Prevention System, però, deve poter essere configurato in modo puntuale e accurato, al fine di evitare i falsi positivi – o falsi allarmi – ai quali si è accennato, ossia che azioni normali da parte dell’utente vengano classificate come “anomale” e pericolose e, quindi, bloccate dal sistema.

I meccanismi di individuazione delle attività sospette da parte degli IDS sono diversi. Tra questi troviamo la verifica dei log sistema, o di specifici programmi per individuare attività anomale, il controllo dell’integrità dei file locali e il monitoraggio dei pacchetti destinati all’host, sia per reagire a pattern di attacco noti, che per individuare un port scanning remoto, spesso segnale di un tentativo di intrusione.

In commercio, esistono diversi tipi di IDS, che si distinguono per il compito specifico che svolgono e i metodi utilizzati. Si va dal più semplice, vale a dire un dispositivo che integra tutte le componenti in un unico apparato – includendo tecniche e metodi ad hoc per rilevare pacchetti dati sospetti a livello di rete, di trasporto o di applicazione – alle soluzioni di livello enterprise per il monitoraggio delle reti.

La macro suddivisione vede gli Intrusion Detection System distinti in HIDS (Host-based Intrusion Detection System) e NIDS (Network Intrusion Detection System). Vediamoli nel dettaglio.

HIDS – Host-based Intrusion Detection System

La differenza sostanziale tra Host-based Intrusion Detection System e Network Intrusion Detection System è che il primo monitora l’host, mentre il secondo la rete.

Aspetto, questo, particolarmente importante quando si sceglie un IDS, in quanto designa che cosa, nel concreto, si ha necessità di controllare del sistema informatico aziendale.

Si può pensare a un HIDS come a un “occhio” che controlla se qualcosa o qualcuno, sia dall’interno che dall’esterno, sta aggirando la policy di sicurezza del sistema.

Più nello specifico, controlla l’host alla ricerca di intrusioni, rilevate analizzando i file di log del sistema, le modifiche nel file delle password, nel database degli utenti, nella gestione dei privilegi e altre componenti del computer.

È in grado di individuare quale programma accede a quali risorse, per scoprire, ad esempio, che un elaboratore di testi ha improvvisamente iniziato a modificare il database delle password. Il che è una chiara spia di intrusione.

Allo stesso modo, l’HIDS esamina lo stato del sistema, le informazioni memorizzate, sia nella RAM, nel file di sistema, nei file di registro o altrove. E controlla che i contenuti di questi appaiano integri, senza modifica alcuna.

Il suo funzionamento poggia proprio sul fatto che chi entra illecitamente nel sistema lascia sempre una traccia del suo passaggio, in quanto spesso installa nel computer uno o più programmi deputati alla raccolta di informazioni e alla gestione remota della macchina.

In generale, gli HIDS utilizzano un database degli elementi da controllare, spesso memorizzati nel file system. Anche la tabella delle system-call è un componente che viene monitorato, dato che molti virus tendono ad alterarla.

Per ogni elemento, l’HIDS normalmente memorizza gli attributi – ossia permessi di scrittura, dimensione, data della modifica – ed effettua un calcolo con particolari algoritmi. Questi dati vengono poi memorizzati nel database per future comparazioni.

NIDS – Network Intrusion Detection System

Il Network Intrusion Detection System “legge” il traffico che passa su un dato segmento di rete, alla ricerca di tracce di attacchi.

Fra le attività anomale che è in grado di rilevare e di identificare come tali, figurano gli accessi non autorizzati, la propagazione di software malevoli, l’acquisizione abusiva di privilegi appartenenti a soggetti autorizzati, l’intercettazione del traffico e le negazioni di servizio.

I NIDS giocano un ruolo fondamentale, in quanto sono in grado di dare informazioni sulle scansioni che la rete ha ricevuto, di evidenziare eventuali errori nella configurazione del sistema ed eventuali vulnerabilità della rete stessa.

Inoltre, permettono di monitorare il comportamento degli utenti interni alla rete, di segnalare se qualche altra misura di sicurezza, come il firewall o l’antivirus, non ha funzionato correttamente e di rilevare eventuali attacchi provenienti dalla rete interna verso la rete esterna.

Il suo funzionamento è regolato in base a due principi: il “signature matching”, con cui il sistema “cattura” il traffico e lo compara con un database di attacchi pregressi, e il “network analysis”, che entra in funzione quando il primo principio fallisce e che è in grado di rilevare le anomalie nei flussi di traffico e, quindi, di individuare anche quegli attacchi che non sono ancora stati scoperti.

Quando i NIDS rilevano degli eventi significativi, li classificano in base al livello di criticità che presentano, che va dal basso al medio, fino all’elevato (low, medium, high).

Non intervengono sul traffico, ma si limitano a rispondere passivamente segnalando le anomalie al responsabile IT tramite messaggi.

Le modalità di segnalazione degli allarmi dipendono dalla gravità di questi ultimi. Alcuni sistemi, ad esempio, sono programmati per rispondere attivamente agli attacchi più gravi, interagendo con un firewall di rete per bloccare temporaneamente o permanentemente le connessioni con la vittima.