Per la sicurezza dei sistemi IT aziendali è bene prevedere il vulnerability assessment, una misura essenziale per migliorare la cybersecurity, sempre più a rischio

Avere ben chiaro cosa sia il vulnerability assessment (VA) ed eseguire una valutazione delle vulnerabilità assume un valore crescente, come lo sono gli attacchi cyber che subiscono privati, enti pubblici, aziende.

L’ultimo report CLUSIT ha messo in luce la preoccupante crescita di vulnerabilità: +60%. Insieme ai malware sono i due fattori segnalati con sempre maggiore frequenza tra le tecniche di attacco.

I cyber aggressori possono fare affidamento sull’efficacia di software malevoli, prodotti in quantità industriali con costi sempre più bassi e sullo sfruttamento di lacune nella sicurezza, note o meno note, “per colpire più della metà dei loro obiettivi (57% dei casi analizzati)”.

Il problema del cybercrime è ormai diffuso a livello globale con numeri impressionanti: Cybersecurity Ventures prevede che i costi globali del crimine informatico cresceranno del 15% all’anno nei prossimi cinque anni, raggiungendo 10.500 miliardi di dollari all’anno entro il 2025, in vertiginosa crescita rispetto solo a dieci anni prima (tremila miliardi di dollari nel 2015).

Come arginarlo? Innanzitutto, cercando di curare la sicurezza informatica della propria realtà aziendale, partendo dalla conoscenza delle proprie lacune IT e attuando un attento vulnerability assessment, compreso anche un penetration test. Vediamo come.

Cos’è un vulnerability assessment

Il vulnerability assessment è un esame sistematico di un sistema o prodotto informativo per determinare l’adeguatezza delle misure di sicurezza, identificandone le carenze, e fornire dati da cui prevedere la loro efficacia e confermare l’adeguatezza di tali misure dopo l’implementazione.

Si tratta di un processo mirato a identificare, quantificare e definire le priorità per risolvere le vulnerabilità e per questo occorrono strumenti e procedure specifiche. Per svolgere un VA occorre un’attenta scansione di sistemi, macchine e reti per delineare una visione di alto livello dello stato di sicurezza di un’applicazione. Questi strumenti analizzano e valutano i rischi per la sicurezza e offrono raccomandazioni per il rimedio.

Perché fare un vulnerability assessment

Sono diversi i motivi per provvedere a un vulnerability assessment. Evitare una violazione della sicurezza, prevenendola, consente di risparmiare tempo e denaro, che è il primo, considerevole beneficio.

Se però volessimo identificare un motivo altrettanto importante è che esso permette a un’azienda o a un ente pubblico di conoscersi meglio e valutare il proprio livello di sicurezza informatica. Consente, inoltre, di avere indicazioni su come analizzare i rischi associati a tali debolezze, offrendo a qualsiasi organizzazione una migliore comprensione delle proprie risorse, delle lacune in termini di cyber security e dei rischi collegati, riducendo la probabilità che un criminale informatico violi i suoi sistemi e colga l’azienda di sorpresa.

Identificare le vulnerabilità prima che cybercriminali possano sfruttarle fornisce un considerevole vantaggio. Il VA permette alle organizzazioni di definire azioni e strategie per mitigare gli attacchi, prevenendoli quanto più possibile. Farlo regolarmente rappresenta un eccellente punto di partenza per qualsiasi ente o azienda.

Occorre considerare i punti deboli dei sistemi, come possono esserlo le API (Application Programming Interfaces), interfacce software che permettono alle applicazioni di comunicare con altre applicazioni. Sono componenti fondamentali, ma possono essere utilizzate dai cyber aggressori per superare le difese di un applicativo, rendendo le soluzioni di terze parti integrate con API un potenziale rischio per la sicurezza. Pertanto, un processo di vulnerability assessment ben eseguito svolge un intervento di valutazione del rischio di terze parti andando a rilevare, identificare e classificare i rischi normativi e finanziari dei plug-in di terze parti. Una valutazione completa della vulnerabilità include anche strumenti per ottenere una visibilità completa dei livelli di rischio di terze parti per aiutare i team a derivare una modellazione efficiente delle minacce.

Un altro motivo è la necessità di soddisfare standard e norme di conformità obbligatorie. Uno di questi è il Payment Card Industry Data Security Standard (PCI DSS), standard sulla sicurezza globale riguardante i pagamenti online con carta di credito. Altrettanto importante è il GDPR (Regolamento generale sulla protezione dei dati) che prevede requisiti dei livelli di sicurezza. una adeguata gestione delle vulnerabilità permette di assolverli.

Ogni quanto è bene eseguirlo

È difficile stabilire una periodicità nell’eseguire un vulnerability assessment. Potremmo dire di condurre la scansione delle vulnerabilità almeno una volta all’anno, oppure ogni trimestre. Ma la prima, fondamentale, considerazione su ogni quanto serva eseguire una valutazione delle vulnerabilità deve partire da un’attenta analisi del livello di rischio in cui rientra la propria azienda e il tipo di dati presenti in sistemi e reti. In base ai requisiti di conformità come i test PCI DSS, ISO 27001, gli audit, la frequenza delle scansioni è spesso trimestrale o basata su esigenze specifiche. Queste frequenze variano principalmente tra scansioni trimestrali e penetration test annuali. Questi ultimi, detti anche pen test, sono processi sistematici di identificazione e di sondaggio delle lacune nelle reti e nelle applicazioni. In pratica si tratta di simulazioni di un cyber attacco per mettere alla prova reti e sistemi operativi adottati.

Come realizzare un vulnerability assessment

Il processo di vulnerability assessment solitamente si struttura in un ciclo di quattro fasi: test, analisi, valutazione del rischio e risoluzione. Ogni potenziale vulnerabilità è identificata, testata, valutata e dotata di un punteggio di priorità basato su diversi fattori che comprende la probabilità e la facilità di un attacco, le potenziali perdite che potrebbero derivare dalla vulnerabilità, la gravità dell’attacco, quali componenti possono essere potenzialmente colpiti e quali dati compromessi. Dopo aver valutato e dato priorità al rischio, si procede a determinare il percorso più appropriato per mitigare la minaccia e chiudere le falle nella sicurezza.

Un’organizzazione può eseguire le valutazioni internamente o esternamente. Le scansioni interne delle vulnerabilità vengono eseguite con accesso completo alla rete in cui è svolta. Quelle esterne testano la penetrazione al di fuori della rete del sistema. Queste scansioni tipicamente scoprono le porte esposte a Internet e sono utilizzate per esaminare quanto siano forti e sicuri i servizi rivolti all’esterno.

I sei passi necessari

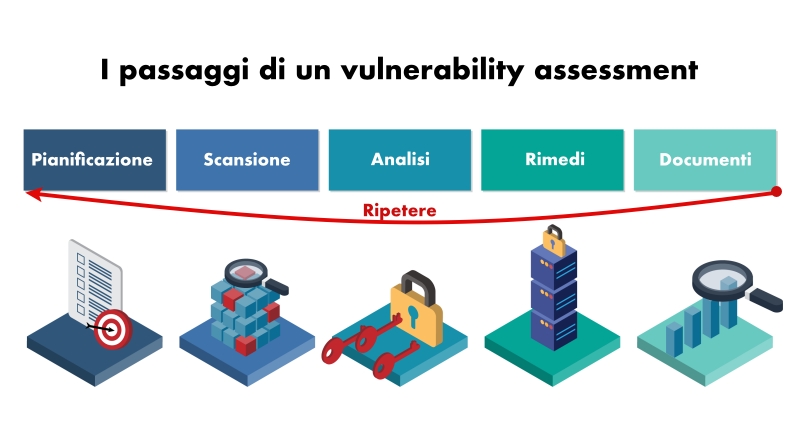

Ci sono determinati passi da fare per fornire agli amministratori intuizioni utili circa le possibili minacce alla sicurezza. Essi contemplano: pianificazione, scansione, analisi, rimedi, segnalazione e documentazione, ripetizione.

La fase di pianificazione comporta la caratterizzazione dei componenti del sistema, definendo il loro potenziale rischio e valore critico. In questa fase, gli addetti alla parte software ottengono dettagli sui fattori di business essenziali che guidano il panorama della sicurezza dell’organizzazione, come: la propensione al rischio dell’azienda; azioni pratiche di migrazione per tutti i dispositivi; gestione del rischio residuo; contromisure per le vulnerabilità dei dispositivi; analisi dell’impatto aziendale.

Nella fase di scansione vengono usati strumenti di scansione automatica delle vulnerabilità o processi manuali per identificare le vulnerabilità all’interno dell’intera struttura IT. Gli strumenti di scansione si basano su database di vulnerabilità di sicurezza e sulla comprensione delle minacce per evidenziare modelli insoliti nei sistemi. Questa fase si basa anche su analisi avanzate e protocolli di sicurezza per identificare le debolezze del sistema e i punti di ingresso suscettibili.

Una volta identificate le minacce, si passa alla loro analisi, per esaminare e valutare cause e conseguenze, permettendo anche di individuare i componenti dell’infrastruttura oggetto di vulnerabilità e dove la minaccia si presenterà. Questa fase è fondamentale per andare ad attuare i rimedi, utile a determinare il miglior metodo di mitigazione delle minacce. Il rimedio include principalmente azioni mirate a introdurre nuove misure di sicurezza, aggiornare le configurazioni delle applicazioni e colmare le lacune specifiche.

C’è poi la segnalazione e documentazione, cruciale nel complesso di gestione delle vulnerabilità, aggiunge valore proattivo alle raccomandazioni sui rimedi. Durante questa fase, si strutturano anche le informazioni elaborate dagli scanner VA in modo che i futuri utenti possano facilmente comprendere e prendere contromisure per mitigare i rischi informatici.

Una volta completato tutto questo complesso di azioni occorre guardare avanti: i cyber criminali concepiscono sempre nuovi metodi per penetrare nei sistemi e nelle reti. Questo richiede che il vulnerability assessment sia un processo continuo, oltre che innovativo ed eseguito regolarmente nonché soggetto a ripetizioni, specie dopo ogni aggiornamento del sistema o cambiamento di configurazione.