Per garantire la sicurezza IT dell’azienda e di qualsiasi organizzazione è bene applicare il modello e i principi Zero Trust. Ecco cos’è e quali sono i passi fondamentali per metterlo in pratica

Il concetto basilare del modello Zero Trust è “Mai fidarsi, verificare sempre”. Nato poco più di dieci anni fa, è stato fatto proprio da aziende come Google, Coca Cola e la compagnia aerea canadese WestJet Airlines. La Camera dei rappresentanti degli Stati Uniti ha raccomandato che tutte le agenzie governative adottino Zero Trust. Nel 2019, Gartner ha elencato l’accesso di sicurezza Zero Trust come componente fondamentale delle soluzioni SASE (Secure Access Service Edge), tecnologia impiegata per fornire una rete geografica e controlli di sicurezza come servizio di cloud computing.

Questo perché i sistemi IT sono sempre più complessi e questo significa che le possibili falle possono essere molteplici.

Zero Trust parte dal fatto che i criteri di sicurezza richiedono una rigorosa verifica dell’identità di ogni persona e dispositivo che cerca di accedere alle risorse di una rete privata, all’interno o all’esterno del perimetro della rete. Quando si parla di cyber security, i rischi che si corrono sono sempre maggiori e quindi occorre un principio di “tolleranza zero” che si traduce in una continua opera di verifica, a partire da tutti gli endpoint. Ciò include non solo i dispositivi di appaltatori, partner e ospiti, ma anche le app e i dispositivi utilizzati dai dipendenti per accedere ai dati di lavoro, indipendentemente dalla proprietà del dispositivo.

Perché abbia preso piede in pressoché tutte le agenzie che si occupano di sicurezza e quali benefici abbia per le aziende che lo adottano sarà uno degli aspetti che andiamo a illustrare.

Cosa significa zero trust?

Il concetto Zero Trust è nato nel 2010. A coniarlo è stato John Kindervag, analista principale e vicepresidente di Forrester Research, considerato uno dei maggiori esperti mondiali di cybersecurity. È lui a dire che “eliminando il concetto di fiducia possiamo semplificare il nostro modo di fare sicurezza di rete”.

John Kindervag spiega cos’è un’architettura di rete Zero Trust

Poco più tardi Google ha annunciato di aver implementato la sicurezza Zero Trust nella propria rete, il che ha portato a un crescente interesse per l’adozione all’interno della comunità tecnologica.

Una definizione da molti presa a esempio è quella del National Institute Standard and Technology.

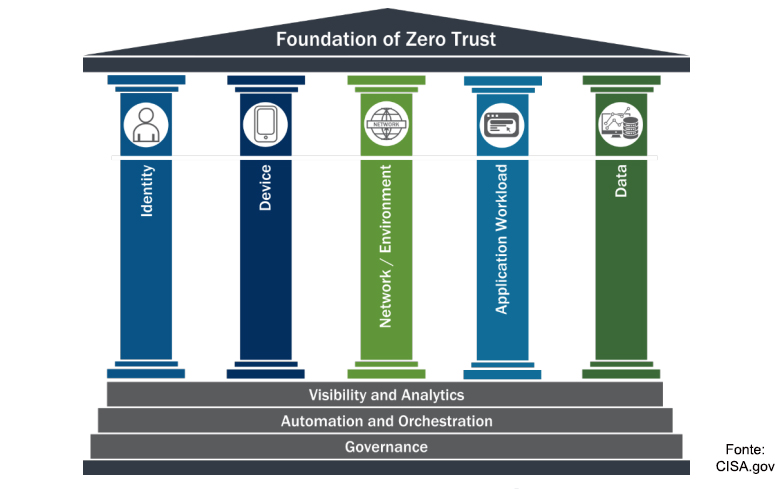

Zero Trust, per NIST, parte dalla considerazione che l’infrastruttura di un’impresa è diventata sempre più complessa. Una singola azienda o ente pubblico può gestire diverse reti interne, uffici remoti con la propria infrastruttura locale, persone, servizi cloud. Questa complessità ha superato i metodi tradizionali di sicurezza di rete basati sul perimetro, poiché non ne esiste uno unico facilmente identificabile. La sicurezza di rete basata sul perimetro ha anche dimostrato di essere insufficiente, poiché una volta che gli aggressori lo violano, non sono ostacolati i movimenti laterali. Questa complessità ha portato allo sviluppo del modello zero trust, che si concentra principalmente sulla protezione dei dati e dei servizi, ma può e deve essere ampliato per includere tutte le risorse aziendali e soggetti. Nel primo caso rientrano dispositivi, componenti dell’infrastruttura, applicazioni, componenti virtuali e cloud; i soggetti, invece, comprendono utenti finali, applicazioni e altre entità non umane che richiedono informazioni dalle risorse.

Da qui la definizione di ZT, un termine che definisce un insieme in evoluzione di paradigmi di cybersecurity che spostano le difese dai perimetri statici e basati sulla rete per concentrarsi su utenti, risorse e beni. Un’architettura zero trust utilizza i principi “fiducia zero” per pianificare le infrastrutture e i flussi di lavoro industriali e aziendali. Alla base si presuppone che non ci sia alcuna fiducia implicita concessa alle risorse o agli account utente basati esclusivamente sulla loro posizione fisica o di rete o sulla proprietà delle risorse aziendali o personali.

Come funziona il modello Zero Trust

Per comprendere il funzionamento del modello Zero Trust è possibile riportare quanto scritto da Evan Gilman e Doug Barth nel libro Zero Trust Networks. Secondo la loro concezione, “fiducia zero” è costruita su cinque affermazioni fondamentali:

- Si presume che la rete sia sempre ostile.

- Minacce esterne e interne esistono sulla rete in ogni momento.

- La localizzazione della rete non è sufficiente per decidere la fiducia in essa.

- Ogni dispositivo, utente e flusso di rete è autenticato e autorizzato.

- Le politiche devono essere dinamiche e calcolate da quante più fonti di dati possibili.

In breve, nessuna persona/dispositivo/applicazione nella rete aziendale dovrebbe essere fidata in linea di principio, non importa se è nella rete interna o esterna. La parte fondamentale della fiducia dovrebbe essere basata sul controllo di un accesso pensato mediante l’adozione di una corretta autenticazione e autorizzazione.

I principi basilari

Più nel dettaglio, andiamo a illustrare i principi basilari del modello zero trust. Il primo è: monitoraggio e convalida continui. Nessun utente o macchina dovrebbe contare su una fiducia a priori. Zero Trust verifica l’identità e i privilegi degli utenti, così come l’identità e la sicurezza dei dispositivi. Un altro elemento è il least privilege, o principio del privilegio minimo. In poche parole, significa fornire agli utenti solo privilegi di accesso strettamente necessari. Ma non basta svolgere controlli sugli utenti: serve anche adottare un rigoroso controllo dell’accesso ai dispositivi. I sistemi Zero Trust devono monitorare quanti dispositivi diversi stanno cercando di accedere alla loro rete, assicurarsi che ogni dispositivo sia autorizzato e valutare tutti i dispositivi per assicurarsi che non siano stati compromessi. Questo riduce ulteriormente la superficie di attacco della rete.

Le reti Zero Trust utilizzano anche la microsegmentazione, una tecnologia per la sicurezza di rete che implica la suddivisione dei perimetri di sicurezza in piccole zone per mantenere un accesso separato alla rete. Una persona o un programma che può accedere a una di queste zone non sarà in grado di entrare in nessuna delle altre zone senza un’autorizzazione specifica.

C’è poi l’attenzione a prevenire il movimento laterale, una tecnica malevole utilizzata dai cyber delinquenti per spostarsi all’interno di una rete dopo averne ottenuta l’ammissione. Il movimento laterale può essere difficile da rilevare anche se il punto di ingresso dell’aggressore viene scoperto, perché l’aggressore sarà andato a compromettere altre parti della rete. Se si adotta una corretta architettura Zero Trust si potranno contenere gli aggressori in modo che non possano muoversi lateralmente. Poiché l’accesso a Zero Trust è segmentato e deve essere ristabilito periodicamente, un aggressore non può spostarsi verso altri microsegmenti della rete. C’è poi un altro aspetto da considerare: l’autenticazione a più fattori (MFA). Essa aggiunge un ulteriore livello di sicurezza attraverso il quale l’identità di un utente deve essere provata prima che possa essere concessa l’ammissione. MFA è anche un valore fondamentale della sicurezza Zero Trust. Significa richiedere più di una prova per autenticare un utente; inserire semplicemente una password non è sufficiente per ottenere l’accesso. Oltre a inserire una password, gli utenti che abilitano l’autenticazione per questi servizi devono anche inserire un codice inviato a un altro dispositivo, come lo smartphone, fornendo così due elementi di prova che convalidano la loro identità.

Come creare un’architettura Zero Trust

Ci sono vari modi per pianificare un’architettura Zero Trust. Illustriamo ora otto punti fondamentali per progettare e soddisfare le esigenze delle complesse reti di oggi.

La prima riguarda la sicurezza dell’identità. Un’identità è un attributo o un insieme di attributi che descrivono in modo univoco un utente o un’entità. La sicurezza dell’identità si basa sull’analisi dinamica e contestuale dei dati per garantire che agli utenti giusti sia consentito l’accesso al momento giusto. In questo caso si possono applicare approcci quali: il controllo di accesso basato sui ruoli (RBAC) e il controllo di accesso basato sugli attributi (ABAC).

Un secondo elemento fondante riguarda la sicurezza degli endpoint. Esso si concentra sul monitoraggio e sul mantenimento della salute dei dispositivi in ogni fase. Le organizzazioni dovrebbero analizzare e proteggere tutti i dispositivi dell’azienda (compresi smartphone, PC, i server e i dispositivi IoT) per impedire ai dispositivi non autorizzati di accedere alla rete.

C’è poi da curare la sicurezza delle applicazioni, che comprende sia i servizi e i sistemi in sede che quelli basati sul cloud. Proteggere e gestire il livello delle applicazioni è la chiave per adottare con successo il modello zero trust.

Fondamentale, in tutto questo percorso, è anche la sicurezza dei dati, che si concentra sulla sicurezza e sull’applicazione dell’accesso ad essi. Per fare questo, i dati vengono categorizzati e poi isolati da tutti tranne che dagli utenti che hanno bisogno di accedere. Questo implica anche un criterio di gestione e di archivio ad hoc.

Non certo ultima, è l’attenzione alla sicurezza della rete, isolando le risorse sensibili dall’accesso non autorizzato. Questo comporta l’implementazione di tecniche di micro-segmentazione, la definizione dell’accesso alla rete e la crittografia end-to-end del traffico per controllare i flussi di rete.

Nell’architettura zero trust occorre prestare attenzione a dare la giusta visibilità di tutti i processi di sicurezza e di comunicazione relativi al controllo degli accessi, alla segmentazione, alla crittografia. Il monitoraggio della rete a questo livello migliora il rilevamento e l’analisi delle minacce. Oltre che prestare attenzione alla visibilità, è bene puntare all’automazione dei processi di sicurezza, che riduce l’errore umano e aumenta efficienza e prestazioni.

I vantaggi

Contare sul modello Zero Trust e su un’architettura ad hoc permette di avere numerosi benefici. Innanzitutto, riduce i rischi aziendali e organizzativi. Le soluzioni zero trust impediscono a tutte le applicazioni e i servizi di comunicare finché non vengono verificati i loro attributi di identità, i requisiti di autenticazione e autorizzazione.

La fiducia zero, quindi, riduce il rischio perché scopre cosa c’è sulla rete e come queste risorse stanno comunicando.

Inoltre, riduce il rischio di violazione dei dati. Già a partire dall’applicazione del principio del least privilege, ogni richiesta viene esaminata, gli utenti e i dispositivi vengono autenticati e i permessi vengono valutati prima di concedere la “fiducia”, che è sempre oggetto di rivalutazione e di verifica.

Zero Trust supporta le iniziative di conformità: schermando tutte le connessioni degli utenti e del carico di lavoro da Internet, in modo che non possano essere esposte o sfruttate, questa invisibilità rende più facile dimostrare la conformità con gli standard e i regolamenti sulla privacy.